Le « Google Hacking » : utiliser Google pour la recherche précise d’informations

Article mis à jourLa puissance du moteur de recherche le plus populaire au monde permet de rechercher très facilement et simplement des informations précieuses de haute qualité.

Google corrige automatiquement l’orthographe de certains mots, il recherche également des mots synonymes, il permet d’être alerté à l’apparition d’un nouveau contenu. Mais il permet de faire encore bien d’autres choses, notamment pour la recherche d’informations dans le hacking.

En effet un autre point fort de Google se situe au niveau des mots-clés spéciaux aussi appelés opérateurs de recherche, permettant par exemple d’exclure un résultat ou d’en rechercher un sur un site précis uniquement.

Alors déjà, sans entrer dans les détails, que pouvons-nous faire avec Google en plus d’une recherche « normale » ?

On peut obtenir les prévisions météo :météo StrasbourgOn peut faire des calculs :

2+2ou obtenir les graphiques des fonctions :

2*x +5On peut convertir des unités :

15 pouces en cm…de toutes sortes…

15 dollars en euroOn peut rechercher des films :

film: AvengersOn peut définir des termes :

définir: hackerOn peut également suivre son colis en mettant le numéro correspondant.

Et bien d’autres ! en fait vous trouverez la liste complète ici : http://www.google.fr/intl/fr/help/features.html

Sachez d’ailleurs que ces mots sont utilisables dans d’autres langues, par exemple pour définir et film je pouvais utiliser define et movie en anglais.

Google donne d’autres astuces ici http://www.google.com/insidesearch/tipstricks/index.html

Le Google Hacking en pratique

Entrons dans les détails plus avancés du Google Hacking avec un panel d’opérateurs de recherche ou de mots clés spécifiques.Les doubles guillemets :

"Expression"En entourant une expression par deux doubles guillemets il est possible de rechercher cette expression exactement. Un hacker malveillant pourra donc rechercher des expressions telles que :

"Votre mot de passe est :"Google cherchera donc toutes les pages web qui contiennent exactement l’expression « Votre mot de passe est : » on devine bien qu’un mot de passe s’affiche à la suite de cette expression. Sachez quand même que Google est suffisamment intelligent pour détecter une recherche suspecte d’informations trop sensibles.

L’opérateur moins (-) :

logiciel de surveillance -webcamLe moins permet d’exclure un terme de recherche.

Dans cet exemple, il s’agit de rechercher des logiciels de surveillance qui ne concernent pas la surveillance par webcam.

Le mot clé inurl :

inurl:ExpressionLe mot clé inurl permet de chercher une expression contenue dans une URL.

Le mot clé intitle :

intitle:ExpressionLe mot clé intitle permet de rechercher une expression dans le titre d’une page web.

Le mot clé site :

site:www.SiteWeb.com ExpressionLe mot clé site permet de rechercher une expression contenue dans un site web particulier.

Pour rechercher sur des sites français uniquement :

site:.fr ExpressionL’astérisque :

"faille critique dans *"L’astérisque est le caractère joker, les résultats correspondront à toutes les phrases qui commencent exactement par « faille critique dans » et qui auront n’importe quelle expression à la place de l’étoile.

Les différentes techniques peuvent bien entendu être combinées comme dans ce dernier exemple où l’astérisque est placée à l’intérieur des guillemets.

Le mot clé filetype équivalent à ext:

filetype:pdf comment devenir un hackerfiletype signifie type de fichier et permet de rechercher un fichier spécifique selon son extension, ici on obtiendra les fichiers pdf traitant du sujet « comment devenir un hacker ».

Le mot clé cache :

cache:site.frTrès pratique pour trouver des informations sensibles, la version cachée d’un site affiche son état dans le passé. L’historique du site peut ainsi être tracé et les éventuels oublis de sécurité ou publications d’informations sensibles resteront récupérables même en ayant mis le site à jour.

L’opérateur OR (en majuscule) :

manger OR boire

Ce mot clé permet de rechercher l’une ou l’autre des

expressions mais pas forcément les deux en même temps. On a donc

l’équivalent de deux recherches simultanées comme si vous recherchiez l’une après l’autre. (Google fait un AND par défaut).

L’opérateur ~ :

~vacancesIl s’agit de l’opérateur « synonyme », qui recherchera donc les expressions sémantiquement proches, comme « voyages » dans ce cas.

L’opérateur ip:

ip:xxx.xxx.xxx.xxx expressionComme prévu, ce mot clé recherche une expression sur un adresse ip particulière.

Le Google Hacking appliqué au marketing

Grâce à ces nombreux mots clés nous pouvons facilement prendre les devants sur la concurrence en analysant mieux le marché.

Le mot clé related :

related:www.leblogduhacker.fr

Ce mot clé demande de rechercher tous les sites liés.

Le mot clé inanchor :

inanchor:hacking

Ce mot clé permet de rechercher le texte des liens, comme Google Hacking dans cet exemple.

Le mot clé info :

info:www.leblogduhacker.fr

Affiche des informations plus ou moins techniques sur un site.

Le mot clé link :

link:www.leblogduhacker.fr

Ce mot clé affiche tous les sites qui font des liens vers un site donné.

Et enfin, Google prépare des opérateurs comme

#expression

Même principe que le hashtag sur twitter.

+pagegoogleplus

Rechercher une page Google Plus.

@Site

Rechercher un site sur les réseaux sociaux.

Et je le répète, il est possible de combiner tous ces mots clés !

Note:

Il est possible d’utiliser des mots clés comme allinurl, allintitle…etc. La seule différence c’est qu’avec ces derniers la recherche sera exacte. Par exemple allinurl:hacking facebook cherchera exactement l’expression hacking facebook dans le titre tandis que intitle: hacking facebook recherchera potentiellement l’un ou l’autre dans le titre d’une page.

Le Google Hacking : Exemples pratiques

On en vient à la partie un peu plus sensible de l’article, l’utilisation de Google pour la recherche d’informations sensibles.On apppelle ces recherches amenant à un contenu très précis et souvent sensible un Dork, on parle de Google Dork.

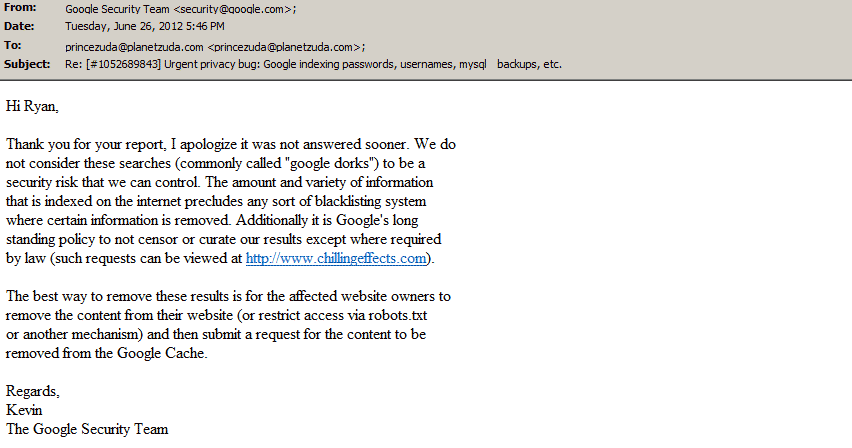

Et à ce propos, Google est au courant de cela, mais n’a pas décidé de modifier son système à ce sujet :

Traduction partielle :

Salut Ryan, merci pour le signalement. On ne considère pas ces recherches, communément appelées « Google Dorks » comme un risque de sécurité qu’on peut contrôler. La masse et la variété d’informations indexées ne permet pas de mettre en place un système de mise en liste noire. La politique de vie privée de Google est de ne pas censuré de contenu sauf à la demande d’une requête venant de la loi.

Source : planetzuda.com

Salut Ryan, merci pour le signalement. On ne considère pas ces recherches, communément appelées « Google Dorks » comme un risque de sécurité qu’on peut contrôler. La masse et la variété d’informations indexées ne permet pas de mettre en place un système de mise en liste noire. La politique de vie privée de Google est de ne pas censuré de contenu sauf à la demande d’une requête venant de la loi.

Source : planetzuda.com

Pour commencer, il faut savoir qu’une base de données complète de ces Google Dorks, appelée Google Hacking Database est régulièrement mise à jour sur ce site : http://www.exploit-db.com/google-dorks/

Que peut on faire avec ces Dorks ?

Sûrement l’un des plus connus, accéder à des caméras de surveillance dans le monde :inurl:view/index.shtml

Rechercher des musiques ou des films :

intitle:"index of *" "nom album" mp3

Trouver des adresses hotmail un peu partout :

ext:sql intext:@hotmail.comDes sites qui plantent :

"SQL syntax" "inurl:index.php?=id"Tant qu’à faire, trouver des listes de Dorks complète :

filetype:txt "Dorks"ou

"*google dorks list"Pour les enseignements qui me lisent, vous noterez que c’est également un excellent moyen de détecter une page recopiée de Wikipédia (ou autre) dans un devoir :D, Exemple :

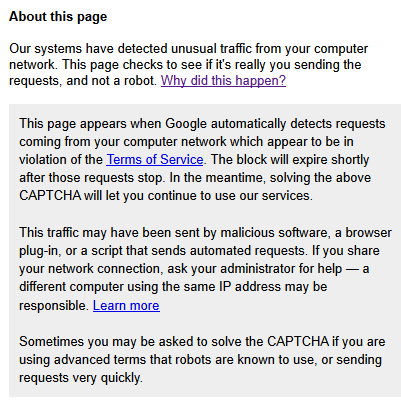

"Quelques heures plus tard, Henri et André Charlier reçoivent ensemble le sacrement de confirmation au couvent des Lazaristes de la rue de Sèvres"Bon par contre, évitez quand même d’utiliser des scripts pour automatiser cela, sinon… :

Ne jouez pas au plus fort avec Google, ici le système de Google a

détecté un trafic de recherche anormal et a bloqué l’accès pour éviter

justement que des scripts utilisent Google de façon automatique.

Comment s’en prémunir

- Empêcher le listing de répertoire

#on empêche le listing de tous les dossiers Options All -Indexes #Tant qu'a faire un protège son fichier .htaccess <Files .htaccess> order allow,deny deny from all </Files>

- Interdire l’indexation par les moteurs de recherche

User-agent: * Disallow: /cgi-bin/ Disallow: /tmp/ Disallow: /~michel/Ce code va interdire l’accès aux dossiers /cgi-bin/, /tmp/ et /~michel/ par les robots d’indexation.

Si vous n’avez pas accès à la racine de votre site web ou si vous souhaitez empêcher l’indexation d’une page précise, placez simplement le code suivant entre les balises <head> et </head> de votre page :

<META NAME="robots" CONTENT="noindex,nofollow">Si jamais il est trop tard vous pouvez demander à Google de désindexer une page : https://support.google.com/webmasters/answer/164734?hl=fr

Aucun commentaire:

Enregistrer un commentaire